Oh! JUN

[WebGoat] Insecure Direct Object References - 1 본문

웹 해킹/Broken Access Control

[WebGoat] Insecure Direct Object References - 1

Kwon Oh! JUN 2023. 12. 19. 14:59

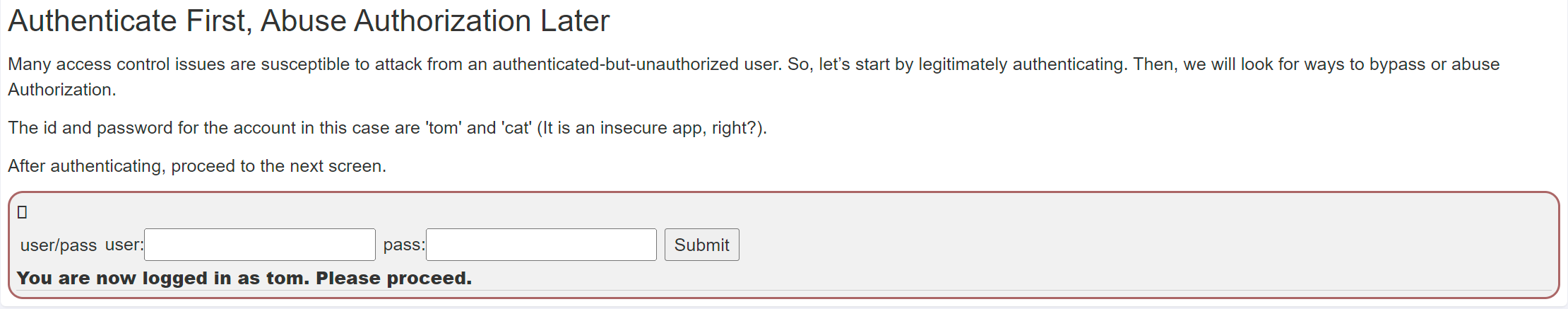

먼저 인증하고 나중에 악용 승인

많은 액세스 제어 문제는 인증되었지만 권한이 없는 사용자의 공격에 취약합니다. 그럼 본격적으로 인증을 시작해 보겠습니다. 그런 다음 인증을 우회하거나 남용하는 방법을 찾아보겠습니다.

이 경우 계정의 아이디와 비밀번호는 'tom'과 'cat'입니다(안전하지 않은 앱이겠죠?).

인증 후 다음 화면으로 진행합니다.

아이디: 'tom'

비밀번호 : 'cat'

입력하면 인증완료입니다.

차이점 및 행동 관찰

AppSec 공격 측면의 일관된 원칙은 눈에 보이는 것과 원시 응답의 차이점을 확인하는 것입니다. 즉, 클라이언트 측 필터링 강의에서 이미 언급한 것처럼 화면/페이지에 표시되지 않는 원시 응답의 데이터가 있는 경우가 많습니다. 아래 프로필을 보고 차이점을 확인하세요.

아래 텍스트 입력에서 서버 응답에는 있지만 프로필에는 위에 표시되지 않는 두 가지 속성을 나열하세요.

color, size, name은 이미 나열되어 있으니까

role,userid를 입력하면 됩니다.

'웹 해킹 > Broken Access Control' 카테고리의 다른 글

| [WebGoat] Missing Function Level Access Control - 2 (0) | 2023.12.19 |

|---|---|

| [WebGoat] Missing Function Level Access Control - 1 (0) | 2023.12.19 |

| [WebGoat] Insecure Direct Object References - 3 (0) | 2023.12.19 |

| [WebGoat] Insecure Direct Object References - 2 (0) | 2023.12.19 |